![]()

SERVICIO ASISTENCIA TECNICA INFORMATICA

|

|

||

SERVICIO ASISTENCIA TECNICA INFORMATICA |

|||

| www.satinfo.es | |||

En esta nota informativa nos hacemos eco de un artículo publicado por un prestigioso antivirus researcher senior de McAfee, François Paget, donde describe un caso real analizado pocos días atrás, y demuestra como puede llegar a ser de sofisticado el malware generado con finalidades de robo de información, no sólo bancaria y de comercio electrónico, sino también relativa a datos críticos vinculados a las vidas privadas de las personas.

Cabe destacar que el éxito de este código malicioso se aprovechaba de sistemas

Windows no parcheados, ya que se valía de exploits de vulnerabilidades

MS06-006 y MS06-024

(ya conocidas y parcheadas en 2006). De

ahí nuestra insistencia en la aplicación de todos los parches críticos de

sistema publicados, a fin de minimizar riesgos presentes y/o futuros.

Blog original de François Paget (en inglés):

http://www.avertlabs.com/research/blog/index.php/2007/05/25/another-identity-theft-story-2/

Blog traducido (en

castellano):

Viernes 25 de Mayo de 2007, 9:22

am CST

Publicado por Francois Paget

El pasado viernes,

recibimos diversos ficheros HTML que contenían rutinas Javascript maliciosas.

Estas contactaban con un sitio Web remoto y descargaban de manera silenciosa un

fichero EXE, que a su vez descargaba varios programas desconocidos pero

sospechosos.

En Francia, decidimos indagar el asunto por diversos motivos: El destino parecía

ser la población francesa o francófona; no sólo se robaran datos bancarios y de

comercio electrónico, sino también información crítica vinculada a las vidas

privadas de nuestros conciudadanos. Es por ello que contactamos con las

autoridades francesas.

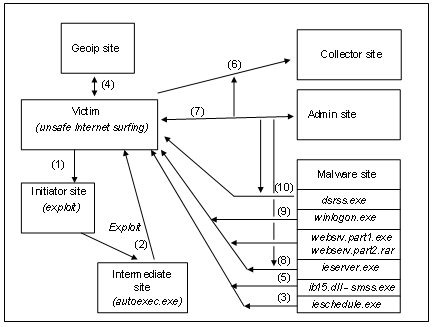

Pudimos juntar todas las piezas del puzzle para entender la arquitectura del ataque.

Los ataques se iniciaban cada vez que una víctima se conectaba a un sitio

iniciador (1) que hospedaba uno de los scripts mencionados. Uno utilizaba un

exploit adodb.stream; otros explotaban

vulnerabilidades referenciadas como MS06-006 y MS06-024.

Mientras se navegaba por esa página, se descargaba de manera silenciosa un fichero .EXE, ubicado en un servidor intermedio, hacia el ordenador de la víctima (2). Si este downloader no era detectado por un software antivirus actualizado, desactivaba Microsoft Security Center, modificaba algunas claves de registro, y descargaba e instalaba otro troyano (3). Una vez hecho esto, el downloader se auto-destruía y pasaba control al troyano. Utilizando la dirección IP de la víctima como parámetro, el troyano ejecutaba una consulta JavaScript para localizar la máquina infectada (4). Utilizaba este sitio :

http://fresh-news.info/geoip/ip.php

Posteriormente, los datos recopilados se guardaban en el registro local como:

HKLM\System\CurrentControlSet\Control\InitRegKey\geoinfo

Esta información era enviada al sitio colector que se encontraba al inicio de algunos ficheros TXT. Este es un falso ejemplo de información recopilada :

PC Name = JOHN-3GR6524FRHN

PC IP = 82.22.97.32

PC Country/ISO/Region/City = france/fr/a3/paris

PC Location longitude/latitude = 2.3333/48.8667

Log Creation = 2007/05/21 13:22:05

Este troyano, antes de desaparecer

descargaba dos nuevos ficheros (5). El primero desactivaba varios programas

antivirus y modificaba el fichero hosts del sistema para evitar las

actualizaciones de seguridad. Pero su objetivo principal era generar imágenes

cada vez que la víctima hacía click en un botón del mouse dentro de una ventana

de autenticación remota. Dependiendo del botón del mouse que pulsaba el usuario,

se creaba el siguiente fichero de imagen:

date_time_snapshot-number_LMB_input-form-URL.jpg

date_time_snapshot-number_RMB_input-form-URL.jpg

Los ficheros de imágenes se enviaban al sitio colector (6). La dirección del sitio, login, password, así como enlaces para descarga de otro malware eran accesibles a través de un sitio administrador manejado por los hackers (7).

El segundo fichero era un Browser Helper Object/Roba-Passwords. En especial, monitorizaba transacciones realizadas con los siguientes sitios financieros:

Sin embargo, el BHO vigilaba muchos otros formularios de autenticación y enviaba datos al sitio colector (8) mediante ficheros TXT :

ISO-country-code_computername_IP_Date_time.txt

También se descargaba otro malware según las instrucciones encontradas en el sitio colector (8). Este creaba un servidor web local (9) e implementaba un backdoor PHP en el equipo. A su vez, se creaba un proxy (9) con varios servicios:

Después de toda esta preparación, estos equipos estaban preparados para actuar como zombies.

Pero eso no es todo : También se descargaba un componente keylogger (10). Este recopilaba las pulsaciones de teclado en los equipos afectados, y creaba el siguiente fichero :

keylog_ISO-country-code_computername_IP_date_time.txt

Este troyano también extraía todas las URLs y nombres de usuario/contraseñas asociadas salvadas por Internet Explorer a través de la opción de Autocompletar, creando este fichero:

pstore_date_time.txt

El troyano

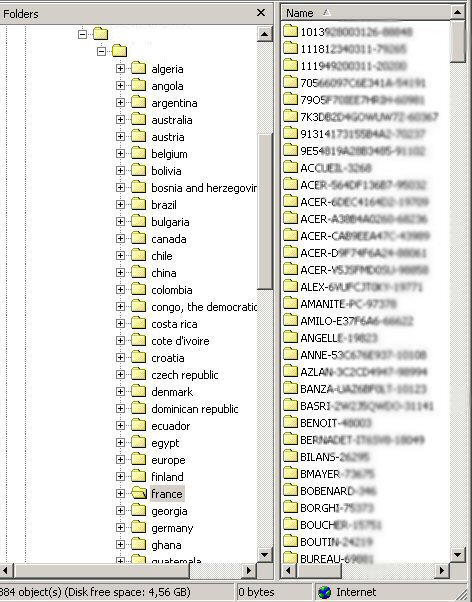

enviaba regularmente todos los ficheros TXT al sitio colector (6), donde se

salvaban automáticamente por país y por equipo. He aquí una imagen tomada antes

que el sitio fuera cerrado :

Hoy tenemos todas las piezas de este puzzle :

|

|

Origen |

Ficheros Sospechosos |

Nombre detección VirusScan |

|

(1) |

Sitio Iniciador |

1.html |

Generic Downloader.z |

|

2.html |

Exploit-MS06-006.gen |

||

|

3.html |

Generic Downloader.z |

||

|

(2) |

Sitio Intermedio |

autoexec.exe (or iexplore.exe) |

BackDoor-CWW.dldr |

|

(3) |

Malware site |

ieschedule.exe |

BackDoor-CWW |

|

(5) |

Malware site |

smss.exe |

BackDoor-CWW |

|

ib15.dll |

PWS-Snap |

||

|

(8) |

Malware site |

ieserver.exe |

BackDoor-CWW |

|

(9) |

Malware site |

php_sockets.dll |

Innocent files |

|

remview.php |

PHP/BackDoor-DLR |

||

|

(10) |

Malware site |

winlogon.exe |

BackDoor-CWW |

|

(11) |

Malware site |

dsrss.exe |

Keylog-Dta |

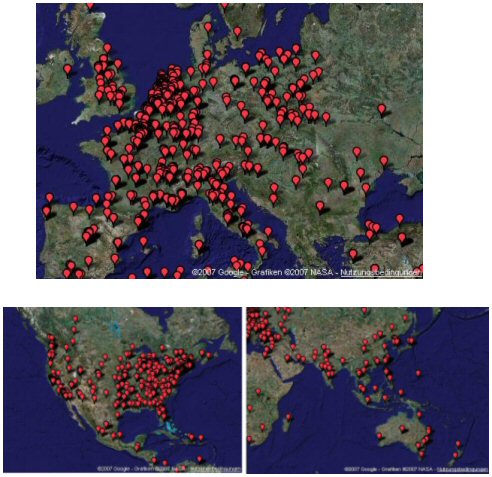

La distribución geográfica de esta

infección parece inusual. Francia tiene el segundo mayor número de víctimas, y

los datos recopilados eran muy sensibles.

|

País |

Víctimas (aprox.) |

|

USA |

650 |

|

Francia |

400 |

|

Turquía |

150 |

|

Holanda |

140 |

|

Italia |

130 |

|

Polonia |

100 |

|

Alemania |

60 |

|

Taiwan |

50 |

|

Otros |

700 |

Los siguientes mapas muestran la distribución.

A menudo oímos sobre

amenazas TI dirigidas a países Anglo-Americanos. Este caso demuestra que no

existe país seguro frente amenazas de cibercriminales.

SATINFO,

SERVICIO DE ASISTENCIA TÉCNICA

INFORMATICA 31 de Mayo

de 2007