![]()

SERVICIO ASISTENCIA TECNICA INFORMATICA

|

|

||

SERVICIO ASISTENCIA TECNICA INFORMATICA |

|||

| www.satinfo.es | |||

La necesidad de un honeypot SMTP

interno

Se denomina Honeypot al software o conjunto de computadores cuya intención es atraer a crackers o spammers, simulando ser sistemas vulnerables o débiles a los ataques. Es una herramienta de seguridad informática utilizada para recoger información sobre los atacantes y sus técnicas. Los Honeypots pueden distraer a los atacantes de las máquinas más importantes del sistema, y advertir rápidamente al administrador del sistema de un ataque, además de permitir un examen en profundidad del atacante, durante y después del ataque al honeypot. [http://es.wikipedia.org/wiki/Honeypot].

En esta nota informativa nos

hacemos eco de un artículo publicado este mes de Octubre por Vinooo Thomas

y Nitin Jyoti, de McAfee Avert Labs, donde se describe el cambio de

tendencia de los spammers para propagar spam y la utilidad de disponer de una

herramienta honeypot SMTP instalada en el DMZ de la empresa, y de otras medidas

útiles a fin de poder detectar a equipos internos que actúan sin saberlo como

relay smtp, y analizar el tipo de información que envían.

Artículo original (en inglés):

http://www.mcafee.com/us/local_content/white_papers/threat_center/wp_need_for_in_house_smtp_honeypot.pdf

Extracto del artículo anterior

(traducido al castellano):

Tiempo atrás los

spammers escaneaban Internet de manera intensiva en busca de servidores de relay

abiertos (open relay servers) para utilizarlos en sus envíos de spam. Sin

embargo los servidores de relay han dejado de ser objetivo de las tácticas de

los spammers.

Hoy en día, los spammers, en conspiración con creadores de malware, infectan miles de ordenadores en Internet, convirtiéndolos en lo que se denomina spam relay zombies. Muchos usuarios de Internet ignoran el hecho que pueden ser infectados sólo por visitar un sitio web malicioso - sin ninguna intervención del usuario. Simplemente por hacer click en un enlace, el usuario es dirigido a sitios que por defecto sirven un cocktail de exploits de aplicación y navegador, mediante los cuales se intenta instalar malware en el sistema. Para agravar aún más el problema, también existen sitios legítimos en Internet cuya seguridad ha sido comprometida y están sirviendo contenido malicioso a usuarios que no sospechan de ello.

Una vez se infecta el equipo, una máquina zombie conecta a un servidor de control gestionado por el spammer. Este servidor nutre al equipo con direcciones de correo actualizadas, así como de contenido a propagar. El contenido puede ser cualquier cosa, desde tarjetas de felicitación maliciosas, mensajes de scam, anuncios de venta en línea de drogas, de productos farmacéuticos, o relacionados con sexo. Cada equipo zombie es capaz de enviar cientos de mensajes de spam por minuto. El hecho que los ordenadores personales dispongan cada vez de mejor ancho de banda y capacidad de proceso, es una gran oportunidad para los spammers el poder gestionar un gran número de equipos zombie.

A nivel corporativo, tradicionalmente las empresas han bloqueado el tráfico SMTP de salida del puerto 25 originado en la red de área local (LAN) y en segmentos de redes privadas virtuales (VPN). Esto impide que una máquina interna que haya sido infectada por código mass-mail envíe spam al exterior. Sin embargo, bloqueando a ciegas el tráfico SMTP saliente, se pierde información valiosa sobre las amenazas que usan el puerto 25.

Una manera de recuperar esa información es redirigiendo todo tráfico SMTP originado desde la LAN y segmentos VPN a un honeypot, de ese modo se aprende mucho más sobre las infecciones en tiempo real que ocurren dentro de la red interna. Esto permite al administrador capturar información sobre los siguientes tipos de amenazas:

En el artículo, se explica el resultado de la implementación de un honeypot de SMTP/ESMTP (MailPot) en una red interna de McAfee Avert Labs, en Bangalore, en la cual el administrador reportaba infecciones frecuentes y tenía dificultades en aislar las máquinas no fiables.

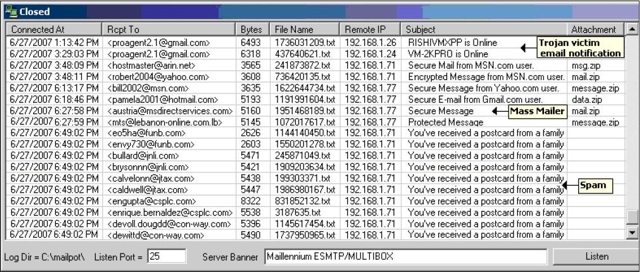

La siguiente imagen es un ejemplo del interfaz de MailPot, que ilustra algunos de los emails capturados. En este se observa una variedad de capturas, que van desde notificaciones online de víctimas de troyanos, a mass-mailers y spam de postales maliciosos.

Una alternativa útil al honeypot

podría ser incluir una dirección de email especial en la imagen ghost

corporativa para estaciones de trabajo, servidores y portátiles. Si llegara

cualquier cosa a este buzón, significaría que un mass-mailer, o 'troyano

recopilador de direcciones de email' ha rastreado el disco y ha encontrado esta

dirección especial. Este es un modo seguro alternativo de saber que ha habido

una infección interna.

En resumen, el artículo intenta hacer énfasis en los beneficios de redirigir

en lugar de bloquear tráfico SMTP interno. Cualquier mass-mailer o

actividad vinculada al spam en la red interna puede ser detectada proactivamente

mediante los mecanismos que se describen, lo cual dista mucho de aislar el

origen de la infección o ataque. Las soluciones que se plantean son escalables,

de bajo coste y efectivas, así como relativamente fáciles de implementar.

SATINFO,

SERVICIO DE ASISTENCIA TÉCNICA

INFORMATICA 19 de

Octubre de 2007