¿Como proporcionar una capa adicional de defensa?

Se ha demostrado que diferentes variantes de CryptoLocker / CryptoWall tienen patrones de comportamiento similares que permiten la creación de reglas proactivas para VirusScan y Host Intrusion Prevention permitiendo así prevenir eficazmente la instalación y/o ejecución así como la creación de nuevas variantes de estos troyanos.

Antes de la implementar las recomendaciones indicadas a continuación, es importante que las reglas sean probadas de forma exhaustiva para asegurar que ninguna aplicación legítima, de desarrollo propio o de cualquier otro tipo sea considerada maliciosa e impedida un correcto funcionamiento en entorno de producción.

Para una cobertura en profundidad de las diferentes variantes de CryptoLocker, síntomas, vectores de ataque y técnicas de prevención, puede revisar los siguientes vídeos:

Puede encontrar el documento de preguntas y respuestas sobre la sesión de malware CryptoLocker aquí

Reglas de Protección de Acceso para VirusScan Enterprise

Defina siempre las reglas de configuración en el modo informativo con el fin de comprobar si causan algún conflicto en su entorno. Una vez que se establezca que no bloquean ninguna actividad de aplicaciones legítimas, puede configurarlas en modo de bloqueo y aplicar esta configuración a los sistemas pertinentes.

A título de referencia, puede consultar los siguientes artículos de la Base de Conocimientos de McAfee para configurar las reglas de protección de acceso en VirusScan Enterprise:

-

Como crear una regla de Protección de Acceso de tipo Reglas Definidas por el Usuario desde la consola de VirusScan 8.8 o desde la consola ePO 5.1

-

Como utilizar comodines al crear reglas de exclusión en VirusScan 8.8

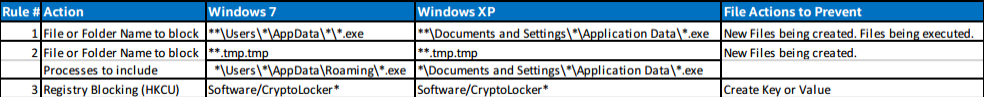

1- CryptoLocker v.I

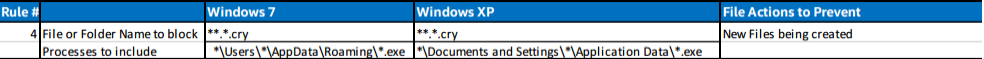

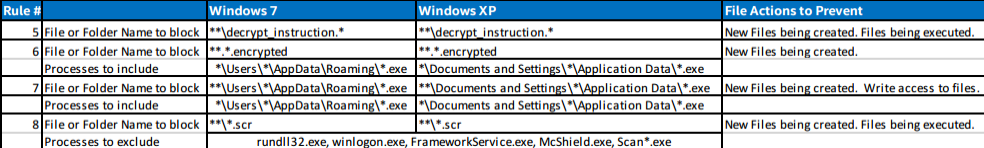

A continuación se muestran las reglas de Protección de Acceso que pueden crearse en las directivas de VirusScan para evitar la instalación y ejecución de esta variante en su entorno:

2- CryptoLocker v.II

No es posible crear reglas de protección de acceso efectivas para esta variante.

3- CryptoLocker v.III

4- CryptoLocker v.IV y CryptoWall

Añada únicamente aplicaciones legítimas en el apartado “Procesos que serán excluidos” de la carpeta Application Data

Nota: El uso del comodín *.* en una regla de protección de acceso provocaría el bloqueo en el acceso y en la ejecución de cualquier fichero de la ubicación indicada. Este tipo de reglas deben crearse de la manera lo más específica posible.

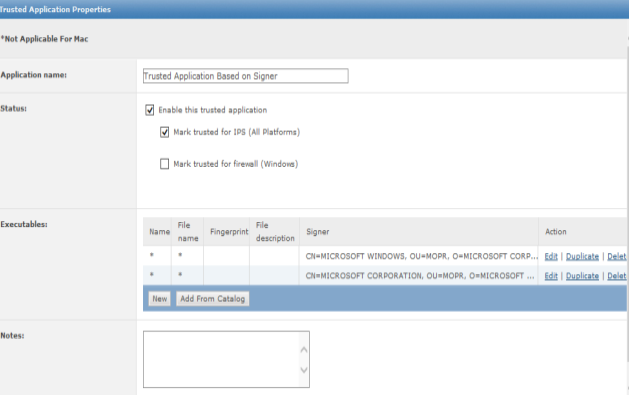

Firmas de Host Intrusion Prevention

Asegúrese de planificar y configurar su lista de Aplicaciones de Confianza o bien de exclusiones para evitar falsas detecciones en su entorno.

McAfee ha creado un vídeo que muestra cómo configurar las reglas que se describen a continuación en HIPs. Por favor, asegúrese de probar estas directivas en un grupo representativo de equipos de su entorno de producción en los que no se pueda crear un impacto en las funciones de la empresa antes de una distribución más amplia en la red.

Puede encontrar más información aquí

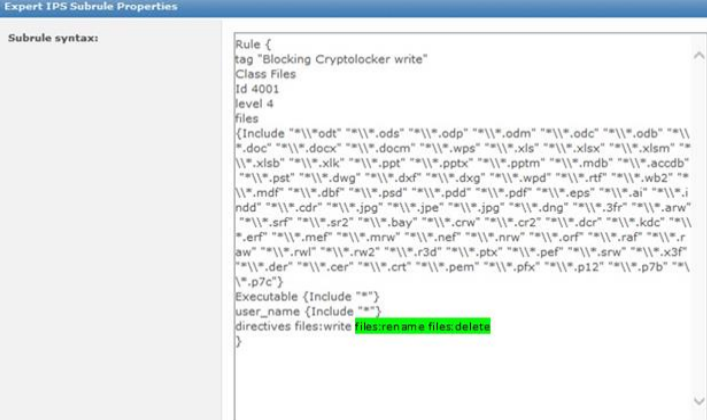

1- CryptoLocker v.I, v.II, v.IV y CryptoWall

Con el fin de brindar protección contra estas variantes, necesita configurar una regla para evitar que los procesos que no son de confianza puedan escribir en archivos cuyas extensiones estén enumeradas en la regla HIP siguiente:

*.odt, *.ods, *.odp, *.odm, *.odc, *.odb, *.doc, *.docx, *.docm, *.wps, *.xls, *.xlsx, *.xlsm, *.xlsb, *.xlk, *.ppt, *.pptx, *.pptm, *.mdb, *.accdb, *.pst, *.dwg, *.dxf, *.dxg, *.wpd, *.rtf, *.wb2, *.mdf, *.dbf, *.psd, *.pdd, *.pdf, *.eps, *.ai, *.indd, *.cdr,, *.jpe, *.jpg, *.dng, *.3fr, *.arw, *.srf, *.sr2, *.bay, *.crw, *.cr2, *.dcr, *.kdc, *.erf, *.mef, *.mrw, *.nef, *.nrw, *.orf, *.raf, *.raw, *.rwl, *.rw2, *.r3d, *.ptx, *.pef, *.srw, *.x3f, *.der, *.cer, *.crt, *.pem, *.pfx, *.p12, *.p7b, *.p7c

La regla debería tener el aspecto siguiente:

2- CryptoLocker v.III

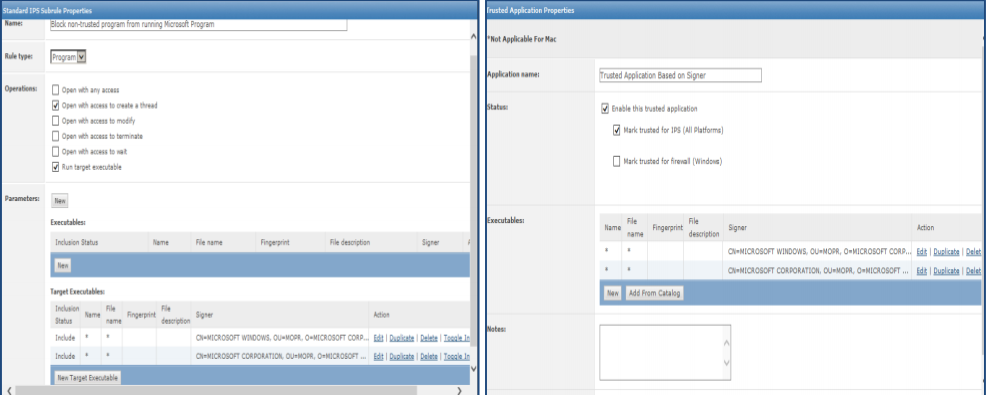

Para combatir esta variante debe crear una regla que evite que los procesos que no son de confianza puedan realizar llamadas a procesos que son de confianza.

La regla debería tener el aspecto siguiente:

Habilite la firma 3894, Protección de Acceso—Impedir que svchost ejecute archivos ejecutables que no son de Windows.

NOTA: Esta firma está desactivada por defecto y deberá ser activada manualmente

A título de referencia puede revisar los siguientes artículos para configurar las directivas de HIPs:

-

Poner una aplicación en lista negra utilizando una firma personalizada de Host Intrusion Prevention

-

Crear una regla de bloqueo de aplicaciones para evitar la ejecución de un binario

-

Bloquear ataques desde una dirección IP específica mediante McAfee Nitrosecurity IPS

SATINFO, SERVICIO DE ASISTENCIA TÉCNICA INFORMATICA 10 de Octubre de 2014