Este pasado martes se ha vuelto ha realizar una ataque masivo con una nueva variante de cryptolocker, dicho ataque se ha realizado a través de un falso mail de “Correos”

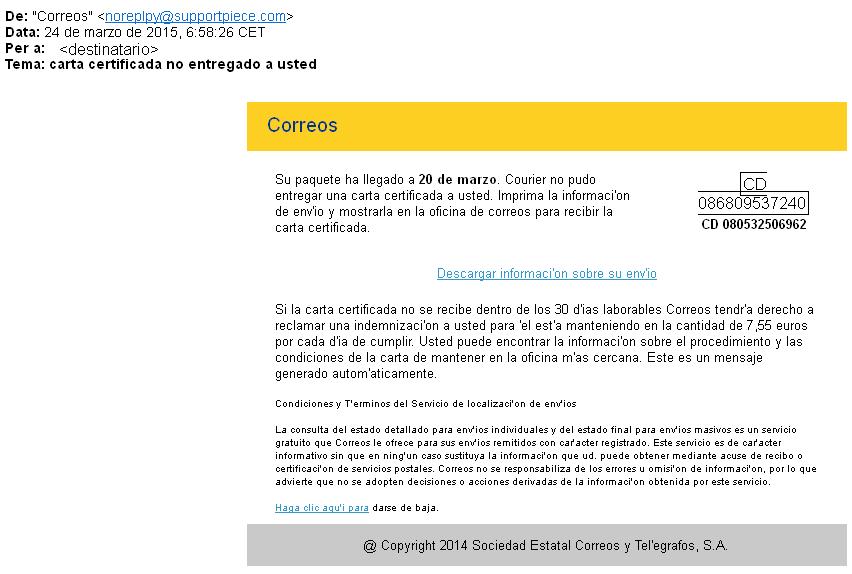

Una vez recibido el falso mail de “Correos” relativo a una carta certificada no recibida por el usuario, propone pulsar en “Descargar información sobre su envío”, al realizar dicha acción , se direcciona a una página phishing simulando ser de “Correos” y a través de un captcha, descarga un ZIP que contiene un EXE con icono de PDF:

carta_certificada_327839.zip (descarga del fichero empaquetado malicioso)

carta_certificada_327839.exe (con icono de PDF)

Dicho phishing presenta esta imagen:

Para poder infectarse, es necesario introducir el captcha, descargar el fichero zip, descomprimirlo y ejecutar el exe

Debido a que Windows por defecto no muestra las extensiones conocidas (a no ser que se configure para visualizarlas) la mayoría de usuarios no se percataron de que estaban ejecutando un EXE y no un PDF

Es muy importante visualizar las extensiones conocidas, distinguir entre ficheros de documentos mediante las extensiones, no fiarse nunca del icono con que se muestra y educar a los usuarios de los peligros de ejecutar ficheros no solicitados.

También es muy importante disponer de soluciones perimetrales para impedir que mails con ficheros anexados y que sean ejecutables queden retenidos y no sean entregados a los destinatarios.

Otro punto importante a tener en cuenta es tener configurada la exploración heuristica a nivel “Muy alto” para detectar posibles nuevas amenazas aún no controladas.

Una buena formación a los usuarios finales y una correcta configuración de las protecciones locales y perimetrales es fundamental para evitar este tipo de trampas, que utilizan técnicas de ingeniería social.

Enlaces de interés:

https://www.satinfo.es/noticies/2014/como-prevenir-cryptolocker-y-variantes/

Para detectar y eliminar el virus, inicie el sistema en «Modo seguro con funciones de red» descargar EliStarA al escritorio y analizar el sistema.

https://www.satinfo.es/noticies/2015/posible-recuperacion-de-ficheros-cifrados-con-el-cryptolocker-torrent-en-la-familia-de-windows-7/

SATINFO, SERVICIO DE ASISTENCIA TÉCNICA INFORMATICA 26 de Marzo de 2015