Oct 032019

McAfee ha publicado un KB para impedir que documentos con macros maliciosas tipo Emotet puedan ejecutarse en el sistema.

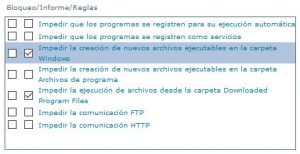

Medidas proactivas de protección de acceso

VirusScan Enterprise

- Usar reglas de protección de acceso de VSE:

- Regla1:

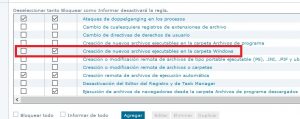

Regla Protección máxima común: impedir la creación de nuevos archivos ejecutables en la carpeta Windows

Categoría de regla: Downloader/carga útil/aislamiento

Aggression de regla: Excelente

- Regla1:

-

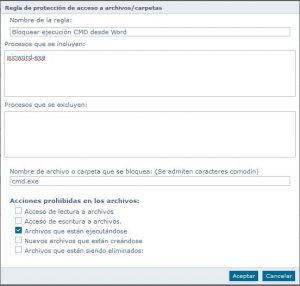

- Regla2:

Tipo de regla: Regla de bloqueo de archivos/carpetas

Proceso que incluir: winword.exe

Nombre de archivo o carpeta que bloquear: cmd.exe

Acciones de archivos que evitar: Archivos que se están ejecutando

Categoría de regla: Downloader

Aggression de regla: Levemente agresivo

- Regla2:

-

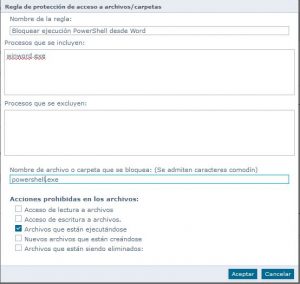

- Regla3:

Tipo de regla: Regla de bloqueo de archivos/carpetas

Proceso que incluir: winword.exe

Nombre de archivo o carpeta que bloquear: powershell.exe

Acciones de archivos que evitar: Archivos que se están ejecutando

Categoría de regla: Downloader

Aggression de regla: Levemente agresivo

- Regla3:

-

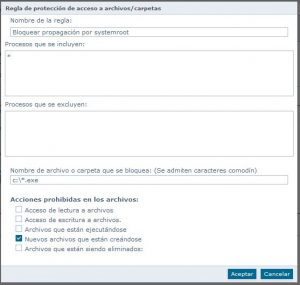

- Regla4:

Tipo de regla: Regla de bloqueo de archivos/carpetas

Proceso que incluir: *

Nombre de archivo o carpeta que bloquear: C:\ *. exe

Acciones de archivos que evitar: Nuevos archivos que se van a crear

Categoría de regla: Fallo

Aggression de regla: Excelente

- Regla4:

McAfee Endpoint Security

- Utilizar reglas de protección de acceso de ENS:

- Regla1:

Nombre de la regla: Creación de nuevos archivos ejecutables en la carpeta Windows

Categoría de regla: Downloader/carga útil/aislamiento

Aggression de regla: Excelente

- Regla1:

-

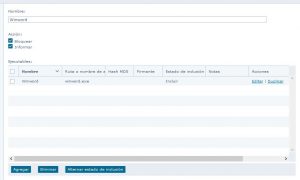

- Regla2:

- Executable1:

Incluidos Inclusión

Ruta o nombre de archivo: winword.exe

- Executable1:

- Regla2:

-

-

- SubRegla1:

Tipo de subregla: CMD y PowerShell

Financia Ejecuta - Target1:

Incluidos Incluir archivo, nombre de carpeta o ruta de archivo 1: cmd.exe

Archivo, nombre de carpeta o ruta de archivo 2: powershell.exe

Categoría de regla: Downloader

Aggression de regla: Levemente agresivo

- SubRegla1:

-

-

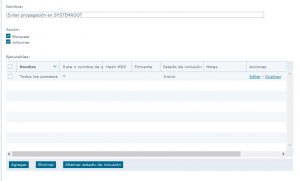

- Regla3:

- Executable1:

Incluidos Inclusión

Ruta o nombre de archivo: *

- Executable1:

- Regla3:

-

-

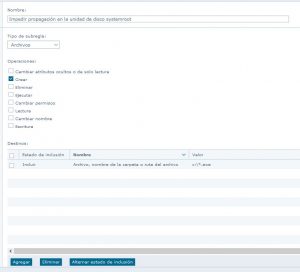

- SubRegla1:

Tipo de subregla: Archivos

Financia Vuelve - Target1:

Incluidos Inclusión

Archivo, nombre de la carpeta o ruta del archivo: C:\ *. exe

Categoría de regla: Fallo

Aggression de regla: Excelente

- SubRegla1:

-

- Utilizar reglas de prevención de exploit de ENS:

- Regla1:

ID de regla: 6087

Nombre de la regla: Restricción de comando de PowerShell: EncodedCommand

Categoría de regla: Downloader

Aggression de regla: Excelente

- Regla1:

Para más información consulte el siguiente artículo: KB90108

SATINFO, SERVICIO DE ASISTENCIA TÉCNICA INFORMÁTICA 3 de Octubre de 2019